Ardamax Keylogger es una utilidad que captura toda la

información introducida a través del teclado, guardándola inmediatamente en un

fichero log que puedes revisar cuando quieras.

De esta forma, puedes estar al tanto del uso que se le da

a tu PC cuando no estás presente, o puedes controlar las andanzas de tus hijos

en Internet.

Puedes configurar el programa para que guarde el log en

formato TXT o HTML, y grabar también detales como la fecha y hora de la captura

del texto, y qué aplicación se estaba usando.

Además, tienes la opción de ejecutar el programa en modo

“oculto”, que lo hace totalmente invisible al usuario, y permite controlarlo

sin que éste se dé cuenta. Otra función interesante es la posibilidad de enviar

los ficheros log con los datos guardados a una determinada dirección de correo

electrónico cada cierto tiempo: perfecto para seguir vigilando incluso a distancia.

Paso

1: Abrir Instalador

Clic en Instalación Remota

Clic en Instalación Remota

Paso

2: Iniciar asistente

Clic en siguiente

Clic en siguiente

Paso

3: Apariencia

Dejamos tal como esta clic en siguiente

Dejamos tal como esta clic en siguiente

Paso

4: Donde estas

En esta ventana habilitamos todas las opciones para hacerlo totalmente invisible

En esta ventana habilitamos todas las opciones para hacerlo totalmente invisible

Paso

5: Contraseña de Acceso

Es recomendable colocar una contraseña para evitar ser manipulado para esto haz clic en activar – digita una contraseña

Es recomendable colocar una contraseña para evitar ser manipulado para esto haz clic en activar – digita una contraseña

Paso

6: Actualizaciones

Si quieres puedes activar las actualizaciones aunque seria mejor desactivarlo para evitar inconvenientes

Si quieres puedes activar las actualizaciones aunque seria mejor desactivarlo para evitar inconvenientes

Paso

7: Mas Oopciones

Las opciones del paso 7.1 las dejamos habilitada la opción de iniciar al arrancar Windows y en modo oculto, el idioma seria recomendable cambiarlo a ingles.

Las opciones del paso 7.1 las dejamos habilitada la opción de iniciar al arrancar Windows y en modo oculto, el idioma seria recomendable cambiarlo a ingles.

El

paso 7.2 es para programar una fecha en la que se destruirá una vez se instale,

por ejemplo que se desístale en un mes (dependiendo de lo que buscamos)

Paso

8: el control

8.1 programa el tiempo para enviar los registros por email

8.2 el método que utilizaremos será email

8.3 déjalo tal como esta

8.4 el formato recomendable para ver los registro es como pagina web

8.1 programa el tiempo para enviar los registros por email

8.2 el método que utilizaremos será email

8.3 déjalo tal como esta

8.4 el formato recomendable para ver los registro es como pagina web

Paso

9: Email (el mas Importante )

Aquí

hay un problema y es que no ha funcionado con servidores como (yahoo, Hotmail y

Gmail) y única opción que encontré fue crear una cuenta en Aol.com (solo

te tomara 2 minutos en crearla y además será exclusiva para recibir

tus registros)

Paso

10: Crear un cuenta en Aol.com

10.1

escribe tu cuenta tucoreo.aol.com

10.2 en el servidor escribe: smtp.aol.com y vuelve a escribir tu nombre de usuario (aol.com) y la contraseña de usuario (aol.com)

10.2 en el servidor escribe: smtp.aol.com y vuelve a escribir tu nombre de usuario (aol.com) y la contraseña de usuario (aol.com)

10.3

clic en probar y si lo hiciste bien te aparecerá un mensaje “el envió del

mensaje de e-mail se ha completado con éxito ” y comprueba tu correo

Aquí

depende de ti de lo que quieras que te envié si todo o solo

contraseñas o conversaciones por Messenger

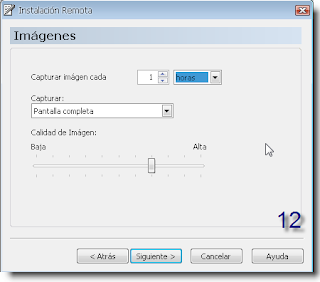

Paso

12: Las Capturas de escritorio

Paso13:

Destino

13.1

selecciona la ruta en que se guardara una vez termines y el nombre con el que

se enviara

13.4 cambia el icono coloca un inofensivo como (icono de música, imagen…)

13.4 cambia el icono coloca un inofensivo como (icono de música, imagen…)

Una

leído la información de sumario haz clic en finalizar

Paso

15: Camuflar

Una

vez tengas el paquete tendrás que camuflarlo para poder enviarlo por correo o

por MSN

Para esto utiliza WinRar y comprímelo y cámbiale el nombre (ejemplo: ver fotos) y listo

Para esto utiliza WinRar y comprímelo y cámbiale el nombre (ejemplo: ver fotos) y listo

Es un troyano que permite el acceso remoto y no

permitido de un intruso a la computadora infectada. Abre por defecto el puerto

31,693. Cuando el troyano se ejecuta, se copia así mismo con un nombre

predefinido en:

C:\WINDOWS o C:\WINDOWS\SYSTEM. Además crea algunas entradas en el registro para poder ejecutarse en el siguiente reinicio del sistema:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run"Nombre predefinido del troyano"="Nombre y ruta del archivo del troyano"Si el sistema Operativo es Windows 95/98/Me el gusano se registra a si mismo como un servicio, el cual esta oculto en la lista de tareas. Además intenta obtener los passwords que estan guardados en el cache del computador, estos pueden ser del Modem, URL, carpetas compartidas entre otros.Trata de establecer comunicación con su creador mediante el ICQ o una solicitud CGI, cuando el troyano se instala queda a la espera de ordenes remotas del atacante, las ordenes podrian realizar las siguientes acciones:

Enviar información de la computadora y de la red a su creador, Finalizar procesos, Manipula los archivos del sistema, Descargar Archivos, Ejecuta programas, Captura passwords del MSN, ICQ y AIM

C:\WINDOWS o C:\WINDOWS\SYSTEM. Además crea algunas entradas en el registro para poder ejecutarse en el siguiente reinicio del sistema:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run"Nombre predefinido del troyano"="Nombre y ruta del archivo del troyano"Si el sistema Operativo es Windows 95/98/Me el gusano se registra a si mismo como un servicio, el cual esta oculto en la lista de tareas. Además intenta obtener los passwords que estan guardados en el cache del computador, estos pueden ser del Modem, URL, carpetas compartidas entre otros.Trata de establecer comunicación con su creador mediante el ICQ o una solicitud CGI, cuando el troyano se instala queda a la espera de ordenes remotas del atacante, las ordenes podrian realizar las siguientes acciones:

Enviar información de la computadora y de la red a su creador, Finalizar procesos, Manipula los archivos del sistema, Descargar Archivos, Ejecuta programas, Captura passwords del MSN, ICQ y AIM

turkojan

Este troyano permite el acceso a las computadoras infectadas por medio de una “puerta trasera” (backdoor), con lo que un atacante puede tomar el control total de la misma.

Es capaz de robar información confidencial mediante la captura de todo lo tecleado por la víctima. Esta información es guardada y enviada al atacante. También intenta obtener las contraseñas almacenadas en la memoria caché.

Por defecto utiliza para esa comunicación el puerto TCP/31693.

El troyano se activa al ser ejecutado por el propio usuario, en forma accidental, o al ser engañado éste en forma premeditada para hacerlo.

Como se elimina

Antivirus

Para la limpieza de este troyano, solo actualice sus antivirus con las últimas definiciones, y ejecútelos en modo escaneo, revisando todos sus discos. Luego borre los archivos detectados como infectados.

IMPORTANTE: Apunte el nombre del ejecutable del troyano

Editar el registro

1. Ejecute el editor de registro: Inicio, ejecutar, escriba REGEDIT y pulse ENTER

2. En el panel izquierdo del editor, pinche en el signo “+” hasta abrir la siguiente rama:

HKEY_LOCAL_MACHINE

\SOFTWARE

\Microsoft

\Windows

\CurrentVersion

\Run

3. Pinche en la carpeta “Run” y en el panel de la derecha, bajo la columna “Nombre”, busque y borre la entrada correspondiente al nombre del ejecutable obtenido en los pasos anteriores (ver “Antivirus”).

4. Use “Registro”, “Salir” para salir del editor y confirmar los cambios.

5. Reinicie su computadora (Inicio, Apagar el sistema, Reiniciar).

ardamax

¿Descargó o instaló shareware o freeware? Estas aplicaciones de software de bajo costo o gratuitas pueden incluir spyware, adware, o programas como Ardamax Keylogger 2.71.A veces el adware viene adjunto al software gratuito con el fin de “pagar” a los desarrolladores por el costo de crear el software, pero lo más frecuente es que el spyware venga adjunto al software gratuito, con el fin de da�ar su computadora y robarle su información personal y financiera.

como se elimina

Este troyano permite el acceso a las computadoras infectadas por medio de una “puerta trasera” (backdoor), con lo que un atacante puede tomar el control total de la misma.

Es capaz de robar información confidencial mediante la captura de todo lo tecleado por la víctima. Esta información es guardada y enviada al atacante. También intenta obtener las contraseñas almacenadas en la memoria caché.

Por defecto utiliza para esa comunicación el puerto TCP/31693.

El troyano se activa al ser ejecutado por el propio usuario, en forma accidental, o al ser engañado éste en forma premeditada para hacerlo.

Como se elimina

Antivirus

Para la limpieza de este troyano, solo actualice sus antivirus con las últimas definiciones, y ejecútelos en modo escaneo, revisando todos sus discos. Luego borre los archivos detectados como infectados.

IMPORTANTE: Apunte el nombre del ejecutable del troyano

Editar el registro

1. Ejecute el editor de registro: Inicio, ejecutar, escriba REGEDIT y pulse ENTER

2. En el panel izquierdo del editor, pinche en el signo “+” hasta abrir la siguiente rama:

HKEY_LOCAL_MACHINE

\SOFTWARE

\Microsoft

\Windows

\CurrentVersion

\Run

3. Pinche en la carpeta “Run” y en el panel de la derecha, bajo la columna “Nombre”, busque y borre la entrada correspondiente al nombre del ejecutable obtenido en los pasos anteriores (ver “Antivirus”).

4. Use “Registro”, “Salir” para salir del editor y confirmar los cambios.

5. Reinicie su computadora (Inicio, Apagar el sistema, Reiniciar).

ardamax

¿Descargó o instaló shareware o freeware? Estas aplicaciones de software de bajo costo o gratuitas pueden incluir spyware, adware, o programas como Ardamax Keylogger 2.71.A veces el adware viene adjunto al software gratuito con el fin de “pagar” a los desarrolladores por el costo de crear el software, pero lo más frecuente es que el spyware venga adjunto al software gratuito, con el fin de da�ar su computadora y robarle su información personal y financiera.

como se elimina

Eliminación

manual de Ardamax Keylogger 2.71 con instrucciones paso a paso

Descargue

Spyware Doctor para eliminar automáticamente Ardamax Keylogger 2.71.

Puede

descargar el premiado software anti-badware Spyware Doctor para eliminar

Ardamax Keylogger 2.71 de forma sencilla.

INSTALACION AVANZADA DE AVAST,

KASPERSKY, AVIRA Y NOD32

Instalación avanzada del Antivirus Avast

Descarga la ultima versión de Avast.

Para instalarlo le das doble click y solo sigue los pasos.

No tendrás problemas pues esta en español. Pero si algo no te sale, pregunta

con confianza.

El último paso es registrarte como usuario de Avast y así

podrás usarlo sin inconvenientes.

Luego debes buscar el serial, para esto puedes utilizar

las siguientes paguinas:

www.serials.ws

www.serials.be

www.youserial.com

www.seriall.com

Ya tengo el serial ¿Donde lo pongo?

Haces click derecho sobre el icono de

avast en el área de notificación y luego en la opción Acerca de avast!

Luego haces click en el botón Código de licencia, pones el

serial y le das Aceptar y listo.

Si lo has hecho bien te saldrá este mensaje: “La

clave de la licencia ha sido satisfactoriamente insertada”

También puedes verificar la caducidad de la licencia.

Instalación avanzada de Kaspersky

Antes de instalar Kaspersky Internet Security 2012,

asegúrese de haber quitado el software de seguridad anterior (incluidas las

versiones anteriores de Kaspersky) en el Panel de control.

Paso 1: Guarde el archivo de instalación

Si se le solicita que ejecute el archivo, haga

clic en Ejecutar.

Paso 2: Proceso de instalación

El proceso de instalación copiará rápidamente los archivos

de instalación a su equipo.Este comprobará si existe una versión nueva en línea

y, si es necesario, le solicitará que la descargue.

Se abrirá el Asistente de instalación. Haga clic en

Siguiente para iniciar la Instalación rápida.

Paso 3: Asistente de configuración

Si Kaspersky no estaba instalado en su equipo o si su

licencia anterior caducó, se le solicitará que active una licencia

comercial. Escriba el código de activación de 20 caracteres, que

está compuesto por cuatro grupos de cinco caracteres. El asistente pondrá las

letras y los guiones en mayúsculas de manera automática. Haga clic en

Siguiente.

Una vez que la licencia esté activada, verá el tipo de

licencia y su fecha de caducidad.Haga clic en Siguiente.

Haga clic en Finalizar para comenzar a utilizar Kaspersky

Internet Security 2012.

Instalación de Avira.

1) Ejecutamos el archivo.exe del avira q ya tenemos

2) Esperamos a q cargue y le damos a siguiente

3) Marcamos el cuadrito q esta vacío y le damos a

siguiente.

4) Bueno ahora podemos marcar express y nos instalara el

programa con los valores predeterminados o marcar custom si queremos cambiar

algunas cosas de la instalación como por Ej.: el lugar de destino donde será

instalado el programa.

5) Bueno en esta opción les dice q si quieren mejorar la

seguridad de su ordenador con antivir proactiv.

Enviado datos a avira y dice q no envía datos personales como archivos PDF, fotos, ni documentos de Word.

Enviado datos a avira y dice q no envía datos personales como archivos PDF, fotos, ni documentos de Word.

6) Bueno ahora asemos clic en la opción q marque en la

imagen

7) nos saldrá un cuadro y seleccionamos el archivo q

descargamos antes

8) Nos aparecerá un cuadro diciéndonos q el programa esta

activado

9) esperamos q cargue y le damos a finalizar

10) Ahora nos dice q para q se instalen todos los

componentes del programa debemos reiniciar les damos a YES.

Instalación de NOD32

Una vez que lo descargamos, hacemos doble click en el

instalador, que seguramente se llame “eav_nt32_esn.msi” y seguimos las

opciones señaladas con rojo en las siguientes capturas de pantalla:

Ahora, vamos a completar con el nombre de usuario que nos

enviaron por E-mail, o en caso de tener la licencia completar con la licencia

original para luego no tener que configurar mas nada.

Terminamos de instalar, y ya estamos listos para comenzar

a usar este antivirus.

Configurar

correo Telmex en Colombia

CONFIGURACIÓN DE LOS CLIENTES DE CORREO

1. CLIENTE DE CORREO OUTLOOK EXPRESS

1.1 Ingresar al software por la opción de Herramientas -> Cuentas

1.2 Elegir la pestaña de Correo y la cuenta. Dar clic en Propiedades.

1.3 Configurar los siguientes campos en la pestaña Servidores: • • • • Correo

entrante: pop.cable.net.co Correo saliente: smtp.cable.net.co Nombre de cuenta:

nombre@telmex.net.co Contraseña: la de la cuenta del usuario.

1.4 Activar la opción de Mi servidor requiere autenticación y dar clic en

Configuración. Marcar la opción de Iniciar sesión usando y digitar e-mail

completo y contraseña de la cuenta. Dar clic en Aceptar.

YAHOO: La primera

vez que abres Windows Live Mail, aparecerá automáticamente el diálogo

de Añadir una cuenta de correo, o encontrarás el botón de Añadir una

cuenta de correo en la parte izquierda de Windows Live Mail:

1. Escribe tu

dirección completa de Yahoo! Correo Yahoo! usando este formato

yourname@yahoo.com.

2. Escribe tu

contraseña de Yahoo! Correo Yahoo!(es seguro dar tu contraseña a un sitio

auténtico de Windows Live Mail.) Windows Live Mail recordará automáticamente tu

contraseña de Yahoo! Correo Yahoo!, pero puedes desactivar la opción

de Recordar contraseña cuando quieras.

3. Nombre a

mostrar es el nombre que recibirán tus destinatarios en los mensajes que

les envíes. Ese nombre no es el mismo que tu nombre de usuario de Yahoo! Correo

Yahoo!.

4. Verifica que

esté activada la casilla de Configurar manualmente el servidor para la

cuenta de correo.

Haz clic en Siguiente

La siguiente pantalla es para configurar

la conexión de Windows Live Mail.

En la parte superior está la

información del servidor entrante. Es para decir cómo Windows Live Mail

obtendrá los mensajes de los servidores de Yahoo!.

Elige POP3 como tipo de

servidor.

Escribe plus.pop.mail.yahoo.com como

valor del servidor entrante.

Escribe 995 para el número

de puerto.

Activa la casilla de Este

servidor requiere de conexión segura (SSL).

Deja la configuración predefinida para

entrar en Borrar texto de autenticación.

En ID de ingreso, escribe tu nombre de

usuario de Yahoo! Correo Yahoo! (la parte de tu correo que va antes de

"@yahoo.com").

Google

Términos: vigilancia privada

Resultados por página: 10

Idioma: español

Tipo de archivo: cualquier formato

Fecha de actualización: último

año.

Yahoo:

Con todas las palabras: circuito

cerrado en el título de la página

Actualizado: en los últimos 3 meses

Sitio dominio: cualquier dominio

Archivar formato: todos los formatos.

País: Colombia

Idioma: español

Numero de resultados: 10 por página

Altavista:

Consulta: cámaras

Resultados de búsqueda: a nivel

mundial

Fecha específica: en cualquier momento

Buscar páginas en: español

Resultado por página: 10

Operadores

booleanos

Los operadores booleanos (AND, NOT,

OR, XOR) localizan registros que contienen los términos coincidentes en uno de

los campos especificados o en todos los campos especificados. Utilizar

operadores booleanos para conectar palabras o frases entre más de un campo de

texto, o utilizar operadores booleanos para conectar palabras o frases dentro

de un campo de texto.

Utilizar el

operador AND para localizar registros que contengan todos los

términos de búsqueda especificados. Por ejemplo, si se busca por "perros

AND gatos", la biblioteca-e localiza registros que contengan

todos los términos especificados.

Utilizar el operador OR para

localizar registros que contengan cualquiera o todos los términos

especificados. Por ejemplo, si se busca por "perros OR

gatos", la biblioteca-e localiza registros que contengan el

primer término o el segundo.

Utilizar el operador NOT para

localizar registros que contengan el primer término de búsqueda pero no el

segundo. Por ejemplo, si se busca por "perros NOT gatos", la

biblioteca-e localiza registros que contienen el primer término pero no el

segundo.

Utilizar el operador XOR (o

exclusivo) para localizar registros que contengan cualquiera de los términos

especificados pero no todos los términos especificados. Por ejemplo, si se

busca por "perros XOR gatos", la biblioteca-e localiza

registros que contienen cualquiera de los términos especificados pero no todos

los términos especificados.

No hay comentarios:

Publicar un comentario